Idée De Stockage En Nuage Protection Informatique En Ligneserveur De Sauvegarde De Base De Données Internet Accès Limité | Vecteur Premium

Concept De Cyberprotection Et De Sécurité. Serveur Informatique Piraté Internet, Base De Données, Stockage Réseau, Pare-feu, Compte De Réseau Social. 219 Banque D'Images et Photos Libres De Droits. Image 150790124

En-tête Typographique De Sécurité Informatique. Protection Des Données Numériques Et Base De Données Illustration de Vecteur - Illustration du protégez, bloqué: 242870544

En-tête Typographique De La Base De Données. Gestionnaire Travaillant Au Centre De Données. Protection Des Données, Sauvegarde Et Restauration. Technologie Informatique Moderne, Profession Informatique. Illustration Vectorielle Plane | Vecteur Premium

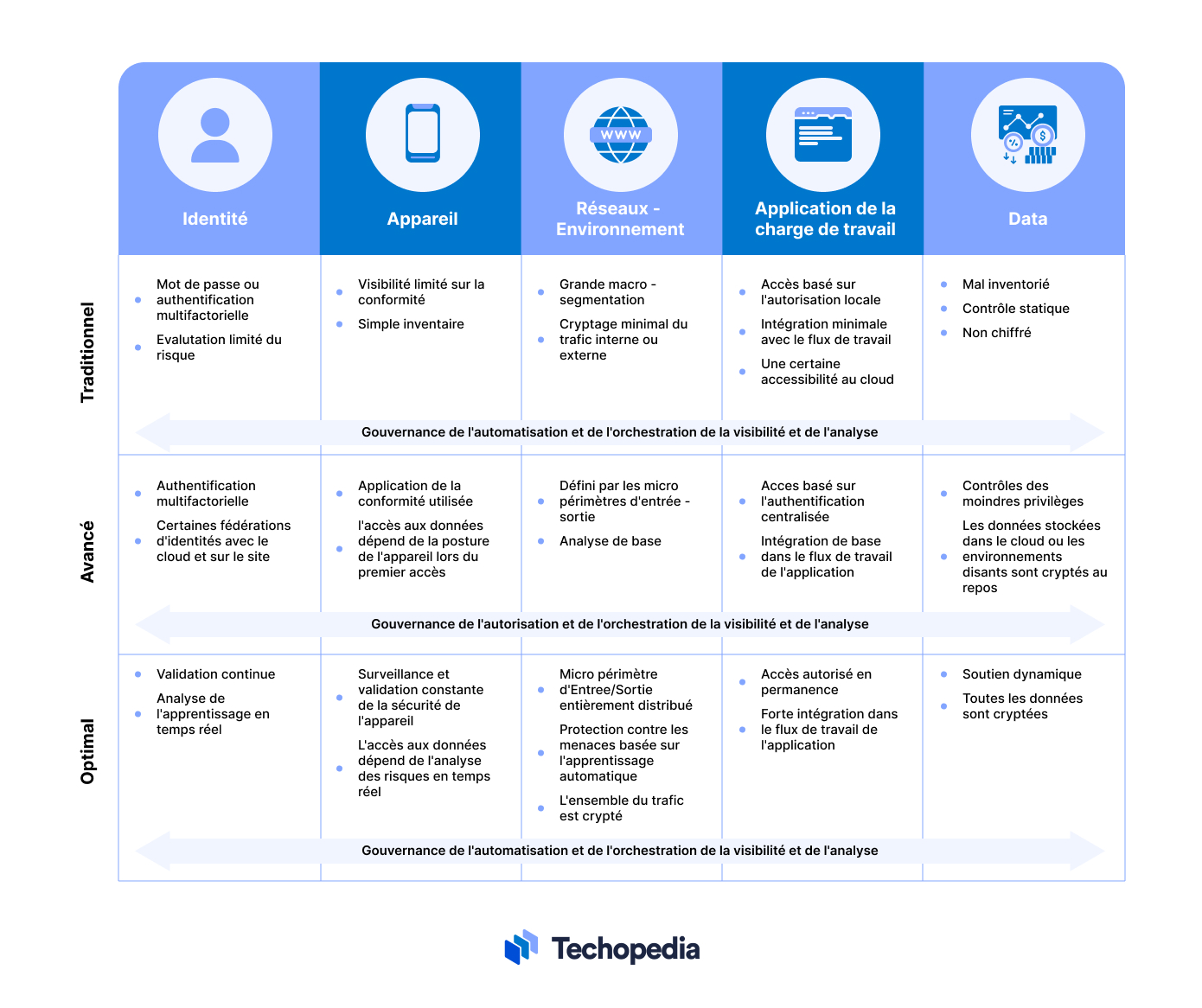

Structure informatique de la Confédération : Comment atteindre des exigences minimales de sécurité - Nouveautés dans la protection informatique de base 5.0

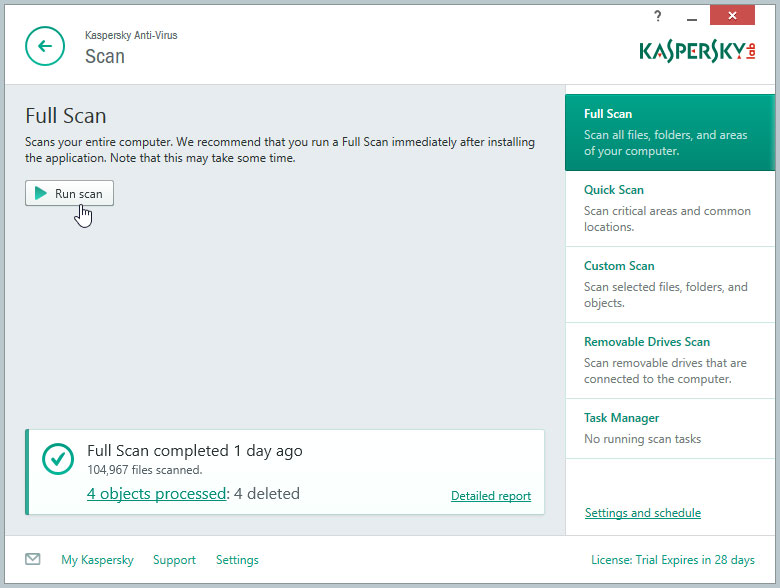

Protection Des Fichiers, Des Informations. Protection Informatique, Antivirus. Mise À Jour Des Appareils. Bannière Avec Signe De Verrouillage Sur L'écran De L'ordinateur. Base De Données Avec Serveur Cloud, Ensemble De Données, Processus,

Agence Nationale de la Sécurité Informatique - Comment améliorer la protection des données personnelles sur les réseaux sociaux ?

Concept De Protection De Base De Données Isométrique. Rack De Salle De Serveurs, Sécurité De Base De Données, Unité De Serveur De Bouclier, Technologie Numérique Informatique. Industrie Des équipements Internet. Serveur De

Moteur Basé Sur Le Cloud, Ingénierie Cloud Et Concept De Sécurité Informatique Avec Des Personnes Minuscules. Ensemble D'illustrations Vectorielles Abstraites De Protection Des Informations Virtuelles. Métaphore De La Sécurité Du Stockage Des

Bannière Web Ou Page De Destination Du Pirate Informatique. Cyberattaque, Voleur Volant Des Données Personnelles Et De L'argent à Partir D'un Ordinateur Ou D'un Smartphone. Protection Des Données Numériques Et Sécurité Des